Sau một loạt các vụ tấn công bằng mã độc WannaCry năm 2017, thế giới chứng kiến ngày một nhiều hơn các nạn nhân của ransomware. Đây là tên gọi chung của các loại phần mềm độc hại được sử dụng để mã hóa dữ liệu của nạn nhân nhằm đòi tiền chuộc.

Năm 2021, Colonial Pipeline - một trong những nhà cung cấp xăng dầu lớn nhất Hoa Kỳ đã trở thành nạn nhân của ransomware. Cuộc tấn công khiến Colonial Pipeline phải tạm ngừng hoạt động toàn bộ hệ thống ống dẫn dầu trong vài ngày.

Hậu quả là giá xăng thế giới tăng cao do sự lo sợ về thiếu hụt nguồn cung cấp nhiên liệu. Dù doanh nghiệp này đã thanh toán một khoản tiền lớn cho kẻ tấn công, hậu quả của vụ việc vẫn hiện hữu lâu dài, gây nhiều tranh cãi về cách tiếp cận và đối phó với mã độc.

Đầu năm 2023, băng đảng tội phạm mạng LockBit đã thực hiện một vụ tấn công theo cách thức tương tự nhằm vào Royal Mail - dịch vụ bưu chính quốc gia của Vương quốc Anh.

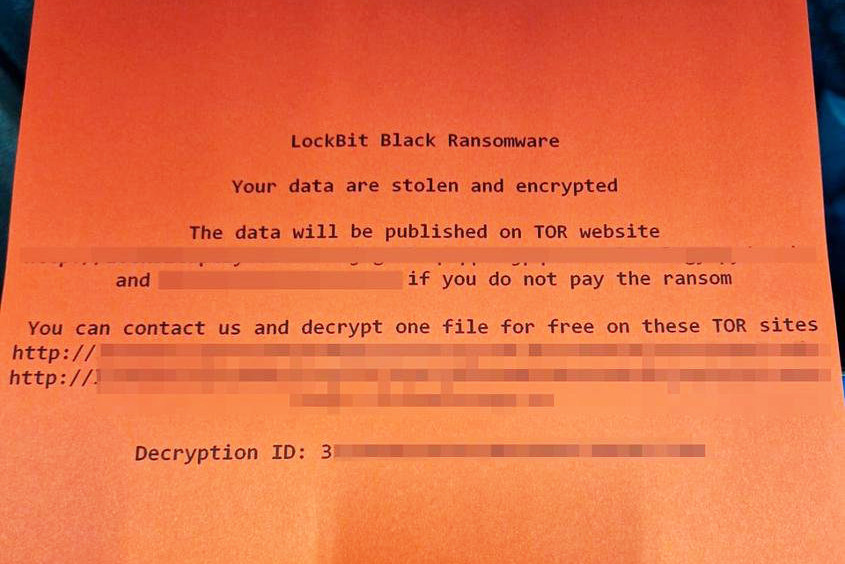

Vụ tấn công đã làm tê liệt hoạt động chuyển phát thư quốc tế, khiến hàng triệu lá thư và bưu kiện bị kẹt. Trong khi đó, các máy in liên tục in ra thông báo đòi tiền chuộc màu cam của nhóm LockBit. Mặc dù vậy, Royal Mail sau đó đã từ chối làm theo yêu cầu.

Không chỉ trên thế giới, tại Việt Nam thời gian qua cũng chứng kiến nhiều vụ tấn công hệ thống của các tổ chức, doanh nghiệp bằng mã độc tống tiền. Số vụ tấn công ransomware tăng cao khiến Cục An toàn thông tin (Bộ TT&TT) đã phải liên tục đưa ra cảnh báo.

Trao đổi với VietNamNet, ông Hà Minh Vũ, Trưởng nhóm tư vấn công nghệ của Công ty an ninh mạng Việt Nam (VSEC) cho biết, năm 2023, các cuộc tấn công sử dụng mã độc tống tiền nhắm vào các tổ chức, cơ sở hạ tầng công nghiệp đã tăng gần gấp đôi so với năm 2022. Trong đó, hơn 70% cuộc tấn công bằng mã độc tống tiền nhằm vào ngành sản xuất.

Năm 2023, VSEC ghi nhận nhiều phản ánh sự cố liên quan đến việc bị mã hóa tệp tin do ransomware gây ra. Nạn nhân của những cuộc tấn công này thường nhận về những hậu quả nghiêm trọng. Đa số mất hẳn dữ liệu do đã bị tin tặc mã hóa.

“Dù nạn nhân có gửi tiền chuộc hay không, những dữ liệu bị mã hóa cũng khó toàn vẹn. Do vậy, ransomware là hình thức tấn công rất nguy hiểm. Các cuộc tấn công bằng ransomware dự kiến sẽ còn tăng mạnh hơn nữa trong năm 2024”, ông Vũ nói.

Theo TS Đặng Minh Tuấn, Viện trưởng Viện nghiên cứu ứng dụng công nghệ CMC, trong các vụ tấn công bằng ransomware, ngay cả khi bỏ tiền để chuộc dữ liệu, nạn nhân cũng sẽ phải đối mặt với nhiều rủi ro. Việc lấy lại được dữ liệu hay không phụ thuộc phần nhiều vào uy tín của chính hacker đã lấy cắp và mã hóa chúng.

Trong trường hợp nạn nhân chấp nhận trả tiền chuộc, thông thường, hacker sẽ giữ uy tín, trả khóa và phần mềm giải mã dữ liệu cho nạn nhân. Điều này nhằm đảm bảo khi một nạn nhân khác bị tấn công, họ cũng sẽ tin tưởng và gửi tiền chuộc dữ liệu.

“Nếu hacker 'ăn non', nạn nhân sẽ truyền tai nhau rằng, mất tiền cũng chẳng giải quyết được gì đâu, và các nạn nhân tiếp theo vì thế sẽ không nộp tiền nữa. Chính vì có 2 khả năng như vậy, việc chuộc tiền xong có thể lấy lại dữ liệu hay không là hên xui. Lúc này nạn nhân sẽ ở thế bị động, phụ thuộc hoàn toàn vào hacker là bên nắm thông tin giải mã”, TS Đặng Minh Tuấn phân tích.

Đối với các vụ tấn công ransomware, các biện pháp kỹ thuật gần như không thể xử lý được một khi dữ liệu đã mã hóa. Do vậy, để phòng bị, doanh nghiệp, tổ chức cần thường xuyên cập nhật các bản vá.

Khi phần mềm nâng cấp, thông thường sẽ gặp vấn đề về lỗ hổng bảo mật. Các bản vá được sinh ra để giải quyết vấn đề này. Nếu vá không kịp, hacker sẽ khai thác các lỗ hổng để thâm nhập hệ thống.

Biện pháp thứ hai là cài các công cụ, phần mềm giúp hạn chế mã độc, có biện pháp giám sát, tường lửa, phát hiện xâm nhập... Bên cạnh đó, cơ quan, tổ chức cần tiến hành backup (sao lưu) dữ liệu thường xuyên.

Đặc biệt, các dữ liệu quý, nhạy cảm, cần phải backup ít nhất tại hai nơi, một nơi “online” và một nơi “offline”, không kết nối với Internet. Bản backup không được để ở server trong cùng hệ thống, dẫn đến khi hacker tấn công, dữ liệu sao lưu cũng bị mã hóa theo.

Nếu sao lưu thường xuyên, trong trường hợp hệ thống bị tấn công, nạn nhân có thể dùng dữ liệu được lưu ở nơi khác để khôi phục, thay thế, chỉ bị mất một chu kỳ cập nhật dữ liệu.

Theo TS Đặng Minh Tuấn, tất cả những biện pháp bảo vệ trên đều được quy định trong các tiêu chuẩn ISO về an toàn thông tin như 27.001, 27.002 đến 27.0015. Việc tuân thủ đúng các tiêu chuẩn an toàn thông tin sẽ giúp hạn chế những vụ tấn công bằng mã độc tống tiền.