Nếu có một hệ quả tích cực mà đại dịch COVID-19 mang đến tại khu vực Đông Nam Á, thì đó sẽ là khu vực này có năng lực để triển khai số hóa. Trên thực tế, một nghiên cứu năm 2020 do Kaspersky thực hiện với 760 người được khảo sát trong khu vực đã cho thấy, cứ 10 người thì có gần 8 người hiện đang làm việc ở nhà.

Số giờ lướt web trung bình của người dùng tại khu vực Đông Nam Á đã tăng thêm khoảng từ 2 đến 5 giờ mỗi ngày so với 8 giờ như trước đây. Xét về ý nghĩa tài chính, 47% số người được khảo sát đã chuyển việc thực hiện thanh toán và các giao dịch ngân hàng sang môi trường trực tuyến do lệnh cách ly và cảnh báo an toàn tại các quốc gia.

Công nghệ và World Wide Web đang nổi lên như là những công cụ mạnh mẽ mà mọi người đều có thể sử dụng để vượt qua giai đoạn này. Tuy nhiên, mức độ phụ thuộc cao hơn vào mạng internet còn mở ra nhiều lỗ hổng bảo mật mà tội phạm mạng có thể khai thác. Với kết quả chung về phương diện kỹ thuật số của đại dịch và tình hình địa chính trị trong khu vực này, Kaspersky công bố những nguy cơ bảo mật hàng đầu mà các tổ chức công và tư nhân cần theo dõi.

Ông Vitaly Kamluk, Giám đốc Nhóm Nghiên cứu và Phân tích Toàn cầu (GReAT) khu vực APAC của Kaspersky cho biết: “2020 không giống với bất kỳ năm nào khác. Năm nay không chỉ là thời gian diễn ra những thay đổi, mà bản thân nó cũng tạo ra nhiều đổi thay, như trong cách thức chúng ta đi lại, mua sắm, tương tác với nhau. Mô hình về mối đe dọa bảo mật máy tính đã thay đổi kể từ khi bắt đầu đại dịch COVID-19”.

Sự gia tăng của mã độc tống tiền có chủ đích

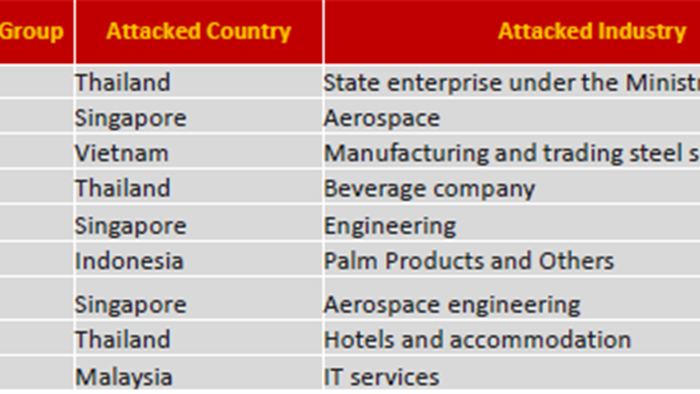

Trong một buổi họp báo qua mạng với một số phóng viên tại Khu vực Đông Nam Á, ông Kamluk đã chia sẻ về cách thức được tội phạm mạng sử dụng để bổ sung mã độc tống tiền vào kho vũ khí của chúng để đảm bảo rằng nạn nhân sẽ phải trả tiền chuộc. Ông còn khẳng định về sự hiện diện của các nhóm mã độc tống tiền hàng đầu tại khu vực nhằm vào các ngành sau: Doanh nghiệp nhà nước; Hàng không vũ trụ và kỹ thuật; Sản xuất và mua bán thép tấm; Các công ty đồ uống; Các sản phẩm từ dầu cọ; Dịch vụ khách sạn và lưu trú; Các dịch vụ Công nghệ Thông tin.

Trong số các dòng mã độc tống tiền khét tiếng, mã độc tống tiền Maze là một trong số mã độc tống tiền đầu tiên thực hiện những chiến dịch như vậy. Nhóm tin tặc đứng sau mã độc tống tiền Maze đã làm lộ dữ liệu của những nạn nhân từ chối trả tiền chuộc - không chỉ một lần. Chúng làm lộ 700MB dữ liệu nội bộ trên mạng ở thời điểm tháng 11/2019 và còn cảnh báo thêm rằng, số tài liệu đã công bố mới chỉ bằng 10% lượng dữ liệu mà chúng đã đánh cắp.

Ngoài vụ việc đó, nhóm tin tặc này còn xây dựng một website trong đó chúng tiết lộ danh tính của các nạn nhân cũng như thông tin chi tiết về vụ tấn công - ngày lây nhiễm, lượng dữ liệu bị đánh cắp, tên máy chủ, v.v...

Tháng 1 vừa qua, nhóm tin tặc này đã tham gia vào một vụ kiện với một công ty sản xuất cáp. Điều đó dẫn đến việc trang web đó bị đánh sập.

Quy trình tấn công được sử dụng bởi nhóm tin tặc này rất đơn giản. Chúng sẽ xâm nhập vào hệ thống, tìm kiếm những dữ liệu nhạy cảm nhất và sau đó tải những dữ liệu đó lên môi trường lưu trữ điện toán đám mây. Sau đó, những dữ liệu nhạy cảm này được mã hóa bằng thuật toán RSA. Tin tặc sẽ đòi một khoản tiền chuộc tương ứng với quy mô của công ty và lượng dữ liệu bị đánh cắp. Cuối cùng, nhóm tin tặc này công bố thông tin chi tiết trên blog của chúng và thậm chí còn ẩn danh đưa ra những mách nước cho phóng viên.

“Chúng tôi đang giám sát quỹ đạo của hoạt động phát hiện mã độc Maze đã xuất hiện trên phạm vi toàn cầu, kể cả các vụ tấn công nhằm vào một số công ty tại Khu vực Đông Nam Á, và điều đó có nghĩa là xu thế này hiện đang trên đà phát triển. Mặc dù vụ tấn công làm gia tăng áp lực của yêu sách mà những tội phạm mạng này đưa ra, tôi khuyến nghị các công ty và tổ chức không nên trả tiền chuộc và nhờ đến sự can thiệp của các cơ quan thực thi pháp luật và các chuyên gia. Hãy nhớ rằng, sẽ tốt hơn khi tổ chức của bạn sao lưu dữ liệu, triển khai các phòng tuyến phòng thủ an ninh để tránh trở thành nạn nhân của những tin tặc này,” ông Kamluk chia sẻ thêm.

Để luôn được bảo vệ an toàn trước những mối đe dọa này, Kaspersky đề xuất các doanh nghiệp và tổ chức nên:

Luôn đi trước tin tặc: thực hiện các bản sao dữ liệu, mô phỏng các vụ tấn công, chuẩn bị kế hoạch hành động để khôi phục sau thảm họa.

Triển khai công nghệ cảm biến ở mọi nơi: giám sát hoạt động phần mềm trên thiết bị đầu cuối, ghi nhận lưu lượng, kiểm tra tính toàn vẹn của phần cứng.

Không bao giờ đáp ứng yêu cầu của tội phạm. Đừng đơn độc chiến đấu - Hãy liên hệ cơ quan thực thi pháp luật, CERT, nhà cung cấp giải pháp bảo mật như là Kaspersky.

Đào tạo nhân viên của bạn khi họ làm việc từ xa: điều tra pháp lý kỹ thuật số, phân tích mã độc cơ bản, quản lý khủng hoảng về quan hệ công chúng.

Cập nhật những xu thế mới nhất thông qua đăng ký nhận thông tin chất lượng cao về nguy cơ an ninh bảo mật như dịch vụ Kaspersky APT Intelligence.

Biết rõ kẻ thù của bạn: xác định mã độc mới còn chưa được phát hiện trong môi trường tại chỗ bằng Kaspersky Threat Attribution Engine.